Cómo acceder a una web interna remota mediante SSH Tunneling (Pivoting)

Introducción

Cuando trabajamos con servidores remotos ubicados en diferentes sedes o redes aisladas, a menudo surge la necesidad de acceder a servicios web que solo están disponibles dentro de esas redes internas. En este artículo te explicamos cómo, utilizando SSH tunneling, puedes redirigir el tráfico desde tu máquina local para acceder a una web interna remota a través de un servidor SSH intermedio. Esta técnica también es conocida como pivoting y es muy útil para administración remota y pruebas de seguridad.

Escenario

- Web destino:

https://192.168.1.1(accesible solo desde la red remota) - Servidor remoto Linux:

server1.dom.com - Puerto SSH en servidor remoto:

2222 - Usuario SSH:

usuario1 - IP VPN del servidor remoto:

100.119.67.XXX - IP VPN cliente (tu equipo):

100.117.17X.14

Tu equipo no puede acceder directamente a 192.168.1.1, pero sí puede conectar por SSH al servidor remoto.

¿Qué es SSH tunneling y pivoting?

SSH tunneling es una técnica que permite crear un canal seguro (túnel) para redirigir el tráfico desde tu máquina local hacia un host remoto a través de una conexión SSH.

Pivoting es el proceso de usar un servidor al que tienes acceso para «pivotar» o redirigir tráfico hacia otras máquinas en su red local, a las cuales no tienes acceso directo.

Paso a paso: Crear un túnel SSH para redirigir tráfico HTTPS

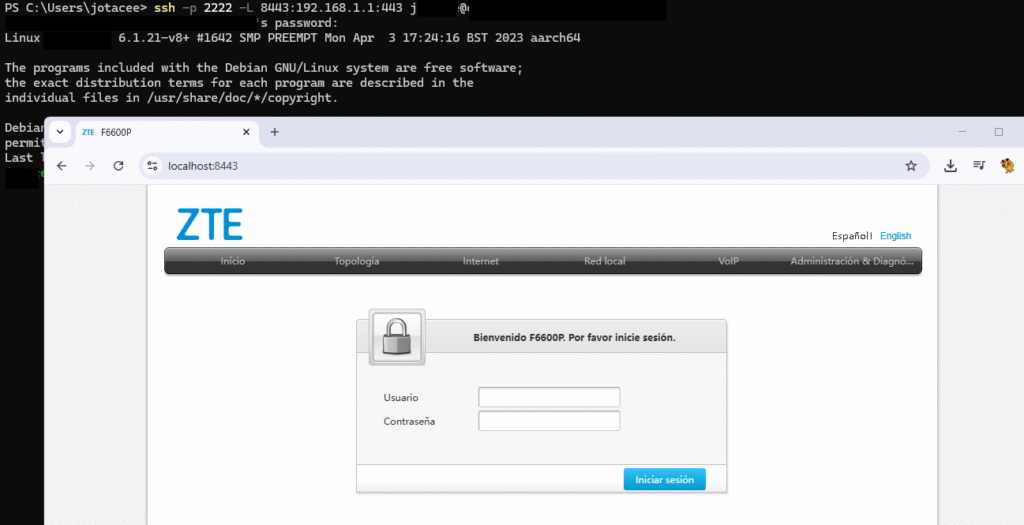

1. Conectarse por SSH y crear el túnel

Desde tu equipo local, ejecuta el siguiente comando en la terminal (PowerShell o CMD en Windows, Terminal en macOS/Linux):

ssh -p 2222 -L 8443:192.168.1.1:443 usuario1@server1.dom.com

Qué significa:

-p 2222: usa el puerto 2222 para la conexión SSH.-L 8443:192.168.1.1:443: redirige el puerto local8443hacia192.168.1.1:443a través del servidor remoto.usuario1@: usuario y servidor SSH remoto.server1.dom.com

Se te pedirá la contraseña para acceder al servidor remoto.

2. Acceder a la web desde el navegador

Abre tu navegador y visita:

https://localhost:8443

Verás la página web alojada en 192.168.1.1 como si estuvieras dentro de la red remota.

Nota: Es probable que el navegador te muestre una advertencia de certificado SSL, porque el certificado es para 192.168.1.1 y no para localhost. Puedes aceptar el riesgo si confías en la conexión.

Solución de problemas comunes

- Connection timed out:

Verifica que el servidor remoto esté accesible en el puerto SSH (2222) desde tu equipo. Puede que necesites conectarte primero a una VPN o revisar firewalls. - No acceso a la web a través del túnel:

Asegúrate que el servidor remoto puede hacer ping o conectar a192.168.1.1:443y que el puerto está abierto.

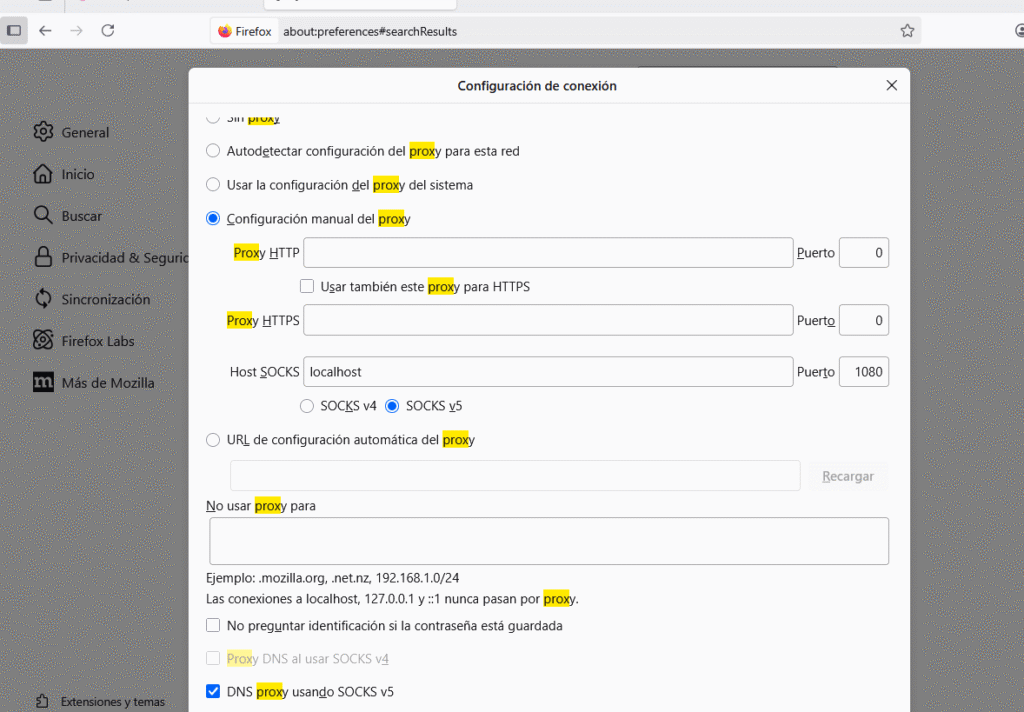

¿Quieres mayor flexibilidad? Usa un proxy SOCKS5

Si quieres navegar a cualquier dirección accesible desde la red remota, puedes crear un proxy SOCKS5:

ssh -p 2222 -D 1080 jotacee@server1.dom.com

Luego configura tu navegador para usar localhost:1080 como proxy SOCKS5.

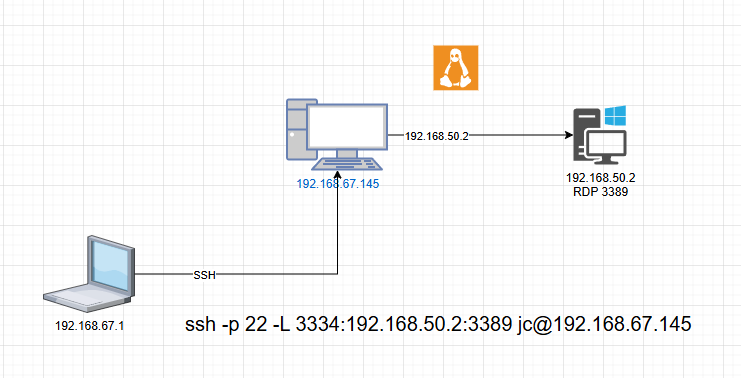

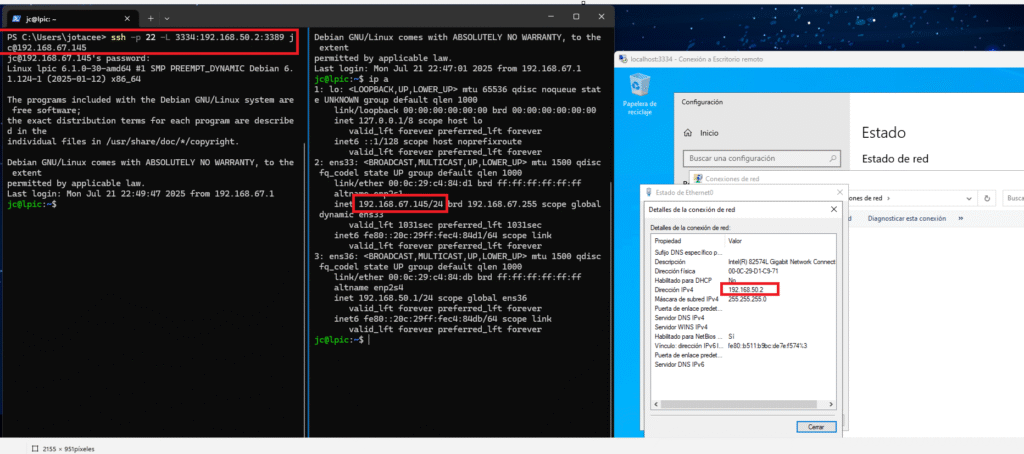

Podemos hacer pivoting de RDP

Hacer RDP a una maquina que este detras de nuestro servidor destino

ssh -p 22 -L <un puerto libre>:<ip RDP destras del ssh>:>puerto servicio> <usuario>@<ip Server ssh>

ejem

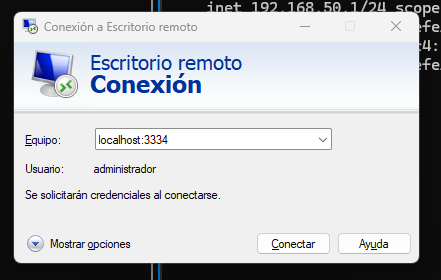

ssh -p 22 -L 3334:192.168.50.2:3389 jc@192.168.67.145

en teoria el portatil no podria hacer rdp contra el host de windows por estar en redes diferentes no obstante con el pivoting podemos tener rdp mediante el server ssh que tiene acceso a esa red.

en el cliente normal de RDP del portatil introducimos localhost:3334

Conclusión

El uso de SSH tunneling para redirigir tráfico a través de un servidor remoto es una técnica poderosa y segura para acceder a recursos internos inaccesibles directamente desde tu ubicación. Este método es un ejemplo clásico de pivoting, que además de ser útil en administración remota, es ampliamente utilizado en pruebas de seguridad y pentesting.

Si quieres automatizar el túnel o explorar otras formas de pivoting, ¡contáctanos!